كيف تخترق نظام التحكم في الدخول؟

يعمل نظام التحكم في الوصول المادي (PACS) على تعزيز أمن المؤسسة بطريقة غير مسبوقة.

ومع ذلك، يحاول القراصنة والأشخاص السيئون الوصول غير المصرح به إلى المنشأة من خلال التلاعب بنقاط ضعف النظام والتسبب في أضرار.

تسلط المدونة الضوء على بعض نقاط الضعف الأكثر استغلالاً التي قد تضعف أمن المنشأة. فيما يلي ملخص للأخطار الجسيمة التي تتعرض لها الهيئة من قراصنة البوابات:

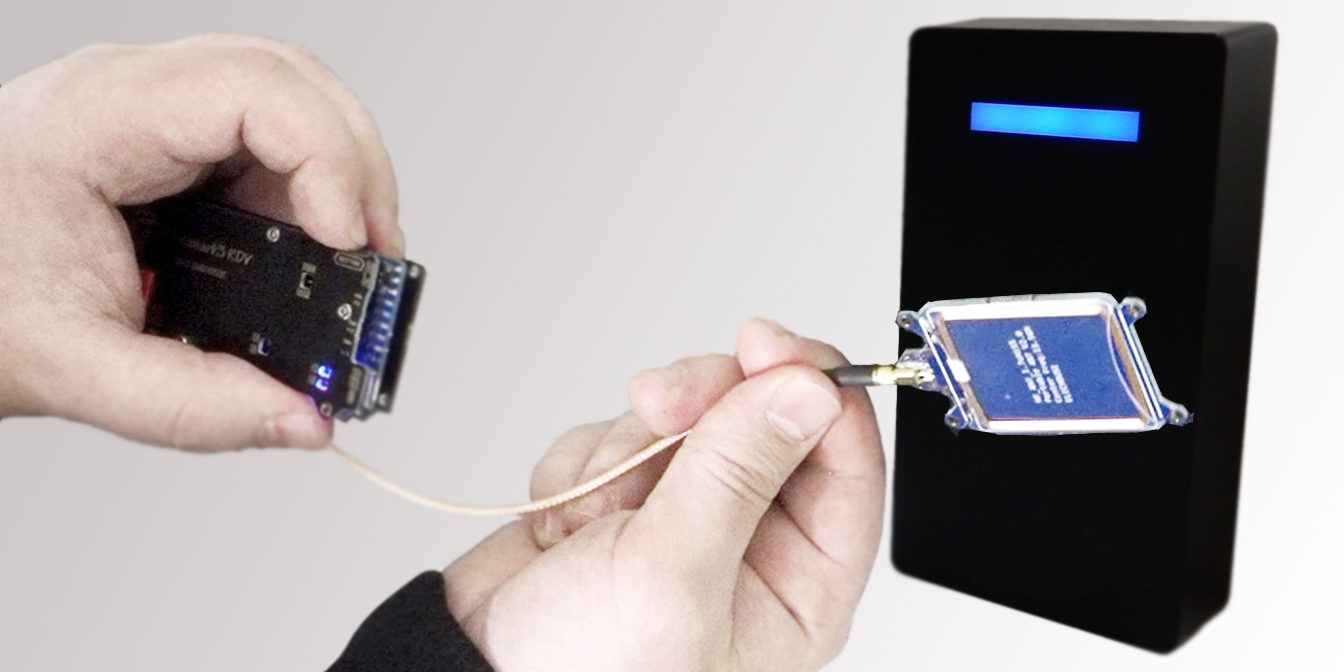

- استنساخ البطاقات: إن استنساخ بطاقات RFID أو محاكاة الرقم التسلسلي للبطاقة (CSN) للحصول على وصول غير مصرح به هي الطريقة الأكثر شيوعًا لاختراق نظام التحكم في الوصول.

- العبث بالأسلاك: قد يؤدي تعريض كابلات القفل أو كابلات التحكم إلى مناطق غير آمنة إلى العبث بالكابلات للوصول غير المصرح به.

- استبدال القارئ (السيناريو 1): يعد القارئ-كوم-كونترول التحكم المستقل أحد أهم المخاطر الأمنية للمنشأة.

ولا يتطلب الأمر سوى قيام أحد القراصنة باستبدال-إزالة القارئ-وحدة التحكم لتعطيل الدخول إلى المنشأة. - استبدال القارئ (السيناريو 2): تعمل المؤسسات على تعزيز الأمن من خلال ربط قارئ البطاقات الذكية أو جهاز القياس الحيوي بوحدة تحكم مثبتة في منطقة آمنة.

ومع ذلك، فإن ذلك لا يمنع القراصنة من شق طريقهم عبر مزيج من استبدال القارئ واستنساخ البطاقة. - تقنية Wiegand: أي نظام للتحكم في الوصول قابل للاختراق إذا كان النظام يستخدم Wiegand كبروتوكول اتصال بين القارئ ووحدة التحكم.

- اختراق وحدة التحكم/القارئ: في الوقت الحاضر، تعتمد معظم وحدات التحكم في الوقت الحاضر على بروتوكول الإنترنت لسهولة صيانة الجهاز وقابلية التوسع.

لكن هذا يجعل نظام PACS عرضة للهجمات الإلكترونية إذا تمكن المهاجمون من الوصول غير المصرح به إلى وحدة التحكم في غياب سياسات وصول آمنة لوحدة التحكم. - اختراق تطبيق الخادم: مثل وحدات التحكم، يمكن للأشخاص السيئين الحصول على وصول غير مصرح به إلى تطبيق الخادم بدون سياسات وصول آمنة إلى تطبيق الخادم.

- الوصول إلى التطبيقات: لقد أصبح تطبيق التحكم في الوصول جزءًا لا يتجزأ من البنية التحتية لتكنولوجيا المعلومات في الشركة ويمكن للعديد من المستخدمين المميزين الوصول إليه.

وعلى الرغم من أنه يحقق الكفاءة في إدارة حقوق الوصول، إلا أنه يصبح عرضة للوصول غير المصرح به.

وبالتالي، فإن ذلك يستدعي وجود سياسات وصول أكثر أماناً للمستخدمين وعمليات تدقيق أكثر أماناً. - اختراق قنوات الاتصال: إن قنوات الاتصال غير الآمنة، سواء بين متصفحات الويب والخوادم أو الخادم إلى وحدات التحكم أو وحدة التحكم إلى أجهزة القراءة أو القراء إلى البطاقات الذكية، معرضة للهجمات الإلكترونية.

- آمن من الفشل وآمن من الفشل: إن الاختيار الدقيق لأوضاع قفل الأبواب الآمنة من الفشل والآمنة من الفشل أمر لا بد منه، بناءً على خطورة المنطقة.

وإلا فقد يترك المبنى عرضة للمتطفلين.

كيف يمكن معالجة هذه المشاكل بفعالية؟ كل هذه التحديات يسهل حلها من خلال التوجيه المهني. اعرف المزيد عن الحلول من خلال التواصل مع خبرائنا العاملين في IDCUBE.

USA

USA

UAE

UAE

IN

IN