كيف تختار برنامج التحكم في الوصول المناسب لعملك التجاري

نظراً لتزايد الجرائم الإلكترونية، أصبح ضمان سلامة وأمن الأصول والبيانات الرقمية أكثر أهمية من أي وقت مضى. سواء كان عملك مكتبًا صغيرًا أو مؤسسة كبيرة، فإن وجود نظام موثوق به

لماذا يعد التحكم في الوصول المستند إلى السحابة أكثر أمانًا لأعمالك

نظرًا لأن معظم الأعمال والشركات أصبحت رقمية، فمن المهم إعطاء الأولوية للتدابير الأمنية لحماية المعلومات والأصول الحساسة. ومع هذا التطور، يتزايد عدد الأشخاص الذين يتجهون نحو العمل عن بُعد والعمل

التحكم في الوصول السحابي مقابل التحكم في الوصول داخل الشركة: اختيار الحل المناسب للعقارات التجارية

مع تعقيد وحجم العقارات التجارية الحديثة، أصبح التحكم في الوصول الموثوق به حجر الزاوية في استراتيجية الأمان. يجب على مديري العقارات الاختيار بين الأنظمة القائمة على السحابة والأنظمة المحلية، ولكل

التحكم في الوصول إلى السحابة مقابل التحكم في الوصول داخل المؤسسة: اختيار الحل المناسب للحرم الجامعي التعليمي

أمن الحرم الجامعي أمر ضروري في المشهد التعليمي اليوم. تحتاج المدارس والمؤسسات الأكاديمية الأخرى إلى أنظمة موثوقة للتحكم في الوصول لحماية الطلاب والموظفين مع ضمان المرونة. وغالباً ما يكون الاختيار

5 أسباب لتبني حلول التحكم في الوصول ذات البنية المفتوحة

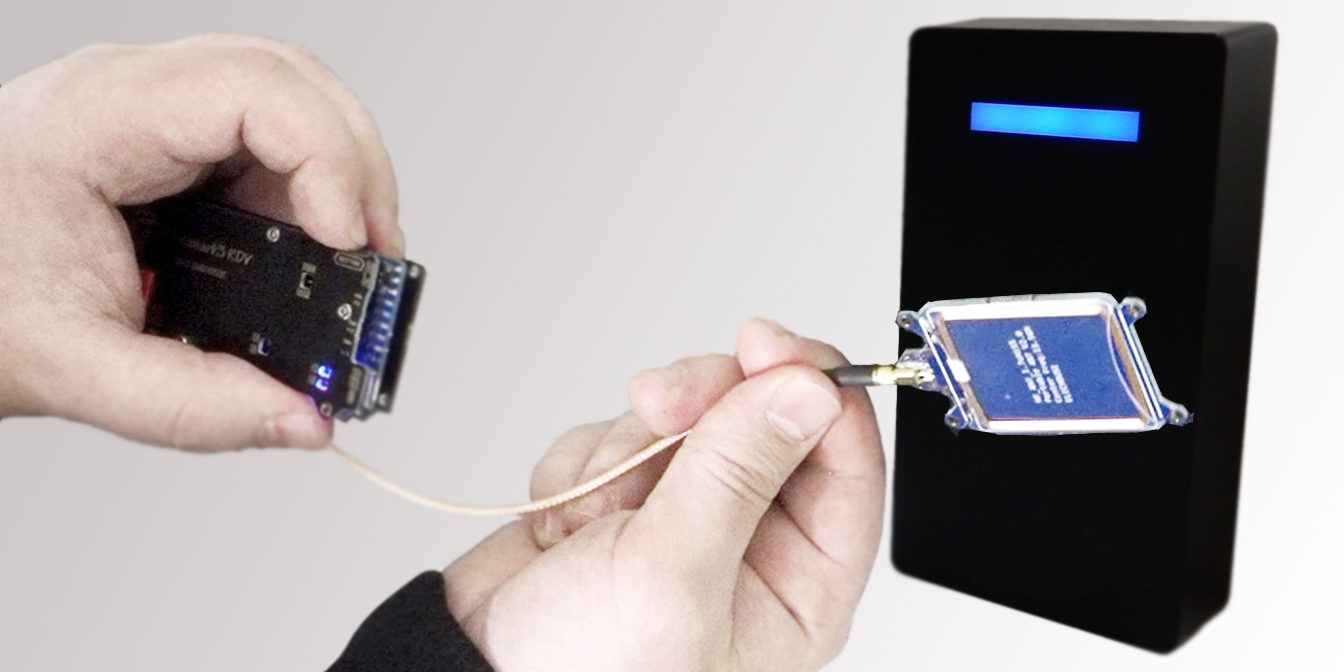

مساوئ الحلول الاحتكارية غالبًا ما تأتي المناقشات حول “أسطورة” البنية المفتوحة من المدافعين عن الحلول المملوكة الذين يجادلون ضد مرونة الأنظمة المفتوحة. ومع ذلك، يمكن مقارنة هذا المنظور بالثعلب الذي

ثلاث تقنيات ثورية تشكل الأمن العقاري التجاري

يعد ضمان سلامة وأمن المستأجرين والمقيمين والموظفين والزوار أولوية قصوى لمديري العقارات. ومع ذلك، تواجه العقارات التجارية (CRE)، والتي تشمل مجمعات الأعمال متعددة المستأجرين والمجمعات السكنية متعددة العائلات، تحديات فريدة

ثلاث تقنيات ثورية تشكّل أمن الحرم الجامعي

تُعد سلامة الطلاب والموظفين والزوار أولوية قصوى للمؤسسات التعليمية، ولكن العديد منها يواجه تحديات مثل فقدان بطاقات الهوية والتهديدات الأمنية وإدارة حالات الطوارئ مثل عمليات الإغلاق. غالباً ما تقصر الإجراءات

كيف يعزز الذكاء الاصطناعي أمن المباني من خلال التحكم في الدخول الأكثر ذكاءً

مع تزايد المخاوف المتعلقة بالسلامة في العقارات التجارية، يتزايد اعتماد مالكي العقارات ومديري المرافق على أنظمة التحكم في الدخول المدعومة بالذكاء الاصطناعي لحماية المستأجرين/المقيمين والموظفين والزوار. توفر هذه الأنظمة المتقدمة

كيف يعزز الذكاء الاصطناعي من أمن الحرم الجامعي من خلال التحكم في الدخول الأكثر ذكاءً

مع تزايد المخاوف المتعلقة بالسلامة، تتجه المؤسسات التعليمية إلى أنظمة التحكم في الدخول المدعومة بالذكاء الاصطناعي لحماية الطلاب والموظفين والزوار. توفر هذه الأنظمة المراقبة في الوقت الحقيقي، والرؤى التنبؤية، والاستجابات

كيف تحل برمجيات تقييم المخاطر المؤسسية التحديات الرئيسية

تقييم المخاطر المؤسسية هو عملية تساعد الشركات والمؤسسات في تحديد المخاطر والمشاكل الكامنة الموجودة في عملياتها وسير العمل التي يمكن أن تؤدي إلى مشاكل في العمليات. ويمكن لتقييم المخاطر على

كيف تعمل حلول إدارة الزوار على تحسين الأمن في مكان العمل

أصبح أمن مكان العمل أولوية قصوى في المشهد الحالي. فمع تزايد مخاطر الوصول غير المصرح به وانتهاكات البيانات والتهديدات المادية، تبحث المؤسسات عن طرق أكثر فعالية لحماية بيئاتها. أحد هذه

دليل اختيار نظام إدارة الحضور والانصراف

بالنسبة للشركات، من الضروري دائمًا إدارة وقت الموظفين وحضورهم بكفاءة. قد يكون من الصعب إدارة طلبات الإجازات، وتتبع ساعات العمل، والالتزام بقوانين العمل سواء كنت تدير شركة كبرى أو شركة

كيف تعمل أنظمة التحكم في الدخول الآمن على تحسين السلامة في مكان العمل؟

لقد أصبحت السلامة في مكان العمل عاملاً رئيسيًا في بيئة العمل الحالية السريعة التغير والتي لا يمكن التنبؤ بها. وتجد مؤسسات الأعمال أن بيئة العمل تحتاج إلى أن تكون بيئة

كيف يمكن لأنظمة التحكم في الدخول الآمنة أن تعزز الأمان في مكان العمل؟

لقد أصبحت السلامة في مكان العمل عاملاً رئيسيًا في بيئة العمل الحالية السريعة التغير والتي لا يمكن التنبؤ بها. وتجد مؤسسات الأعمال أن بيئة العمل تحتاج إلى أن تكون آمنةكيف يمكن لأنظمة التحكم في الدخول الآمنة تعزيز السلامة في مكان العمل؟

لقد أصبحت السلامة في مكان العمل عاملاً رئيسيًا في بيئة العمل الحالية السريعة التغير والتي لا يمكن التنبؤ بها. وتجد مؤسسات الأعمال أن بيئة العمل تحتاج إلى أن تكون بيئة

عامل النظافة: لماذا أصبح التحكم في الوصول البيومتري بدون لمس مهمًا الآن أكثر من أي وقت مضى

أصبح التحكم في الدخول باستخدام القياسات الحيوية ضرورياً لأنظمة الأمن الحديثة في هذا العالم الرقمي. تُنشئ هذه الأنظمة تحكماً آمناً وسريعاً وفعالاً في الدخول باستخدام سمات بيولوجية فريدة مثل بصمات

لماذا تحتاج شركتك إلى الانتقال إلى التحكم في الوصول المستند إلى السحابة

أصبح الأمن أولوية قصوى بسبب التطور المستمر لقطاع الأعمال اليوم. لطالما كانت أنظمة التحكم في الوصول التقليدية، التي تعتمد بشكل كبير على الأجهزة والبرمجيات المحلية، هي المعيار لإدارة ومراقبة الوصول

التحكم في الوصول المستند إلى القواعد

تشتمل معظم أنظمة التحكم في الوصول الذكي على مجموعة واسعة من ميزات الأمان، والتي توفر المرونة المطلوبة في التصميم للعمل مع مختلف الإعدادات التنظيمية. يعد التحكم في الوصول المستند إلى

ما هو التحكم في الوصول الدقيق؟

عندما يتعلق الأمر بالتحكم في الوصول، ركزت المؤسسات في المقام الأول على التحكم في الوصول المستند إلى الأدوار حيث يقوم المسؤول بتخصيص حقوق الوصول للموظفين من خلال إنشاء مجموعة وصول

ما هي المقاييس الحيوية غير التلامسية المناسبة لك؟

أدت جائحة فيروس كورونا المستجد (كوفيد-19) المستمرة إلى تغيير ممارسات الأعمال الحالية على مستوى العالم؛ كما أن صناعة التحكم في الوصول تعاني من تأثير ذلك. في الآونة الأخيرة، بدأت المؤسسات

الامتثال للخصوصية والأمان في التحكم في الوصول إلى السحابة

يجلب الانتقال من السحابة العامة إلى اعتماد التحكم في الوصول كخدمة (ACaaS) عبر السحابة العامة مجموعة من الشكوك والمثبطات الخاصة به بين المؤسسات. يعد الامتثال الأمني أحد العوامل الحيوية عندما

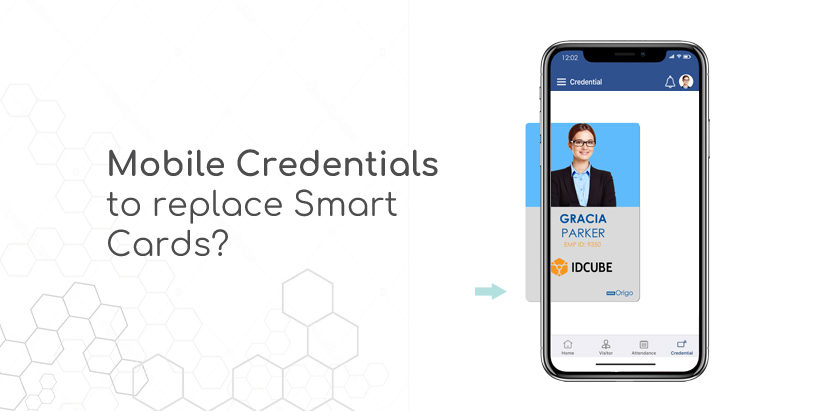

هل ستحل بيانات الاعتماد عبر الهاتف المحمول محل البطاقة الذكية؟

أصبح استخدام الهواتف الذكية منتشرًا في كل مكان؛ فقد طغت على كل شيء في عالم اليوم، بما في ذلك حتى صناعة التحكم في الدخول المادي. يسعى الناس دائمًا إلى الحصول

جعل نظام PACS غير قابل للاختراق

يتألف أمن المؤسسة عادةً من ثلاثة أنظمة مهمة – نظام التحكم في الوصول المادي، والمراقبة بالفيديو، والتحكم المنطقي في الوصول. يعد التحكم المادي في الوصول المادي هو خط الدفاع الأول

ما هو مانع الاسترجاع؟

في نظام التحكم في الوصول، تلعب خاصية منع التراجع دور حارس المراقبة الخفي الذي يوقف أي شخص يحاول عرقلة تسلسل وصول محدد. وتوضح مصطلحات “منع الرجوع للخلف” و”منع التجاوز” و”منع

الفشل الآمن ضد الفشل الآمن

فشل آمن مقابل فشل آمن: أيهما يجب أن تختار؟ إن آليات القفل الآمن والآمن من الفشل هي آليات قفل آمنة وآمنة من الفشل، تُستخدم في إطار مجموعة واسعة من تطبيقات

كيف تخترق نظام التحكم في الدخول؟

يعمل نظام التحكم في الوصول المادي (PACS) على تعزيز أمن المؤسسة بطريقة غير مسبوقة. ومع ذلك، يحاول القراصنة والأشخاص السيئون الوصول غير المصرح به إلى المنشأة من خلال التلاعب بنقاط

ما هو بروتوكول الجهاز المفتوح الخاضع للإشراف (OSDP)؟

ما الذي دفع الأخصائيين الأمنيين إلى تقديم برنامج دعم العمليات الأمنية؟ تسعى التطورات المستمرة في تكنولوجيا التحكم في الوصول المادي إلى التطور ضد التهديدات ونقاط الضعف والتحديثات في بروتوكولات الأمان.

دمج التحكم في الدخول مع نظام التحكم في الوصول

نظام التحكم في الوجهة (DCS): نظام التحكم في الوجهة (DSC) هو آلية متقدمة لإدارة المصعد والتحكم فيه حيث يقوم الراكب بتسجيل وجهة الطابق الذي يريده الراكب في جهاز الإدخال، وبالتالي

الأمن المادي خارج الحدود المادية

لا يتعلق الأمن المادي بالأمن المادي بجسم أو إنسان أو منطقة محددة أو مزيج من كل هذه العوامل فحسب، بل يشير أيضًا إلى البيانات الكاملة والآلات والبنية التحتية بأكملها بما

الأجهزة المحمولة هي بطاقات الدخول الجديدة

الهاتف المحمول هو أحدث هوية في مجال الأمن المادي، والذي يسمح للمستخدمين بالوصول إلى مكان محمي باستخدام أجهزتهم المحمولة، بدلاً من بطاقات الدخول القديمة. ويتمثل المبدأ الأساسي الذي تتبعه هذه

التخطيط لحلول الأمن المادي المتكاملة والمتقاربة

تتألف منصة الأمن المادي والمراقبة المادية بشكل أساسي من الأنظمة الفرعية التالية: نظام التحكم الإلكتروني في الدخول، وأنظمة الإنذار وأجهزة الاستشعار، وكشف التسلل، والتحكم المنطقي في الدخول، والمراقبة بالفيديو. هذه

USA

USA

UAE

UAE

IN

IN